Téměř před dvěma lety, v roce 2022, členové skupiny, jejíž součástí byl i bezpečnostní výzkumník a lovec odměn za chyby Sam Curry, našli kritické zranitelnosti ovlivňující více než tucet automobilových společností. Tyto chyby by zločincům umožnily vzdáleně lokalizovat, deaktivovat startéry, odemknout a nastartovat více než 15 milionů vozidel značek Ferrari, BMW, Rolls Royce, Porsche a dalších výrobců.

Nyní Curry odhalil, že zranitelnosti webového portálu Kia objevené by mohly být zneužity k ovládnutí jakéhokoli vozidla Kia vybaveného příslušným hardwarem za méně než 30 sekund, "bez ohledu na to, zda mělo aktivní předplatné Kia Connect."

Chyby také umožnily odhalit citlivé osobní údaje majitelů vozů, včetně jejich jména, telefonního čísla, e-mailové adresy a fyzické adresy, a mohly by útočníkům dovolit přidat se jako druhý uživatel cílených vozidel bez vědomí majitelů.

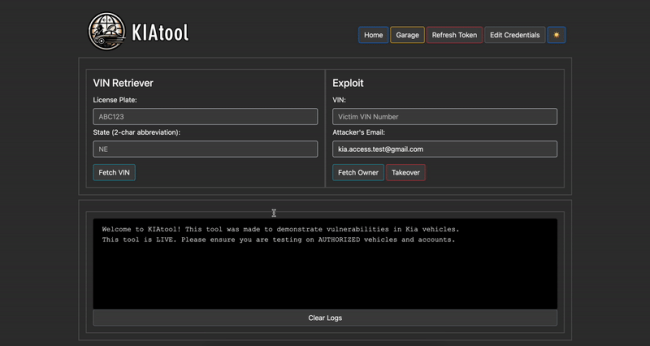

Pro lepší demonstraci problému tým vytvořil nástroj ukazující, jak by útočník mohl zadat poznávací značku vozidla a do 30 sekund vzdáleně zamknout nebo odemknout auto, nastartovat ho nebo vypnout, zatroubit nebo lokalizovat vozidlo.

Výzkumníci se zaregistrovali na dealerském portálu Kia kiaconnect.kdealer.com, aby získali přístup k těmto informacím. Po autentizaci vygenerovali platný přístupový token, který jim poskytl přístup k backendovým dealerským API, čímž získali kritické detaily o majiteli vozidla a plný přístup k dálkovému ovládání auta.

Zjistili, že útočníci by mohli použít backendové dealerské API k:

- Vygenerování dealerského tokenu a jeho získání z HTTP odpovědi

- Přístupu k e-mailové adrese a telefonnímu číslu oběti

- Úpravě přístupových oprávnění majitele pomocí uniklých informací

- Přidání e-mailu kontrolovaného útočníkem k vozidlu oběti, což umožňuje vzdálené příkazy

Mohlo by vás zajímat

"HTTP odpověď obsahovala jméno majitele vozidla, telefonní číslo a e-mailovou adresu. Byli jsme schopni se autentizovat do dealerského portálu pomocí našich normálních přihlašovacích údajů aplikace a upraveného záhlaví kanálu," uvedl Curry.

Odtud mohli útočníci zadat VIN (identifikační číslo vozidla) prostřednictvím API a vzdáleně sledovat, odemknout, nastartovat nebo zatroubit na auto bez vědomí majitele. Chyby webového portálu Kia umožňovaly tichý, neoprávněný přístup k vozidlu, protože, jak Curry vysvětlil, "ze strany oběti neproběhlo žádné oznámení, že k jejich vozidlu bylo přistupováno ani že byla upravena jejich přístupová oprávnění."

"Tyto zranitelnosti byly mezitím opraveny, tento nástroj nebyl nikdy zveřejněn a tým Kia potvrdil, že to nikdy nebylo zneužito se zlým úmyslem," dodal Curry.

Zdroj: Sam Curry, Sam Curry, Bleedingcomputer