Secure Boot by se měl na moderních počítačích postarat o zabezpečené spouštění. Už od roku 2012 tato součást specifikace UEFI slouží k tomu, že lze načíst pouze správně podepsané bootovací zavaděče. Měl by tedy existovat důvěryhodný řetězec hardwaru, bezpečného spouštění a operačního systému, který nelze v žádném okamžiku přerušit. Do systému by se neměl načíst kód, který neprojde kryptografickou kontrolou. Nakonec jde tedy o to, zabránit bootkitům v průniku do bootovacího procesu a jejich dalšímu skrytí před spuštěním operačního systému.

Tolik k teorii – v praxi nyní chyby v zaváděcím systému Linux GRUB2 (GRand Unified Boot Loader) ukazují, že je možné tyto bezpečnostní mechanizmy při spouštění systému obejít. Problémy byly označeny jednotným názvem BootHole a objevila je bezpečnostní firma Eclypsium. Ohroženy jsou téměř všechny verze Linuxu, instalace s dual bootem, napaden ale může být i systém Windows. Microsoft přirozeně svůj vlastní software podepisuje, ale prostřednictvím certifikační autority UEFI také zavaděče třetích stran.

Stáhněte si: důležité bezpečnostní nástroje

ProtonVPN 1.16.3

Program vám pomůže zašifrovat vaše internetové připojení, a tím znemožní ostatním sledovat vaše internetové aktivity.

Easeus Todo Backup Free 12.5

Bezplatný "Easeus Todo Backup Free" vytváří zálohy všech oddílů a podle potřeby je obnovuje.

KeePass 2.45

KeePass je silný správce hesel a generátor hesel v jednom a je k dispozici k bezplatnému stažení.

BootHole: hrozba pro Windows 10

Prostřednictvím UEFI CA lze také spustit zmanipulovaný spouštěcí zavaděč. | Zdroj: CHIP archiv

Základní chyba zabezpečení spočívá v tom, že čím dříve je při spouštěcím procesu kód zaveden, tím má větší sílu. Pokud se malwaru podaří prosadit se před startem Windows, může sám sebe skrýt tak, aby jej operační systém později nenalezl a mohl tak provádět další akce. To je sen každého útočníka.

Možné to je kvůli problému v GRUB2 (CVE-2020-10713) při čtení vlastního konfiguračního souboru. Není podepsán a v případě útoku může být použit k vygenerování chyby buffer overflow, což zase umožňuje spuštění libovolného kódu a tím převzetí kontroly nad bootovacím procesem. Je třeba dodat, že takový útok vyžaduje administrátorská práva. To sice provedení celé akce ztěžuje, ale zcela nevylučuje.

Zvlášť v případech, kdy mají útočníci fyzický přístup k systému, mohou Secure Boot obejít pomocí vhodných spouštěcích nástrojů. Dá se jednoduše instalovat zmanipulovaný boot loader, tím vyřadit Secure Boot, a poté získat kontrolu nad kompletním systémem. A to lze provést i na PC se systémem Windows.

Prověření systému

Sečteno a podtrženo je bezpečnostní chyba potenciální hrozbou pro mnoho počítačů, které by potřebovaly rozsáhlé přenastavení na různých místech. I Microsoft už má připravenou odpovídající informační stránku.

K provedení kontroly, zda je i váš systém zranitelný, lze použít PowerShell s právy správce systému. Použijte následující příkaz:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'Microsoft Corporation UEFI CA 2011'

Pokud PowerShell zobrazí odpověď "True", systém je zranitelný.

Řešení problému

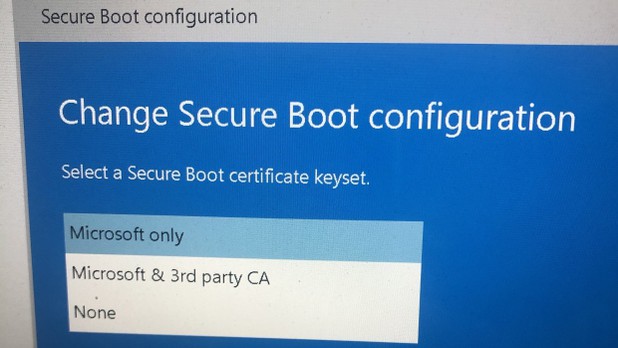

Na některých zařízeních, například Microsoft Surface, můžete vypnout podporu třetích stran. | Zdroj: CHIP archiv

Aktualizace. Ty se v blízké budoucnosti projeví na mnoha místech: u zavaděčů spouštění (boot loaderů), distribucí Linuxu a nástrojích pro opravy systému. K dispozici bude i aktualizace pro Windows. Na některém hardwaru lze problém řešit už v tuto chvíli. Například Microsoft nabízí na svých zařízeních Surface možnost používat Secure Boot bez podpory třetích stran.

Funguje to přes "Nastavení firmwaru UEFI". V oblasti nastavení Secure Boot můžete vybrat "Pouze Microsoft". Ostatní výrobci hardwaru mohou nabízet podobná nastavení UEFI. Je dobré si při tom uvědomit, že změny nastavení Secure Bootu mohou způsobit problémy u jiných nástrojů zabezpečení.

Pro většinu zařízení ale v tuto chvíli neexistuje žádné rychlé řešení. Jedinou možností je čekat na aktualizaci systému Windows. Dokud nebude taková aktualizace k dispozici, měli byste být obzvlášť opatrní, pokud se bude někdo pohybovat v blízkosti vašeho hardwaru. Samozřejmě stále platí obvyklé bezpečnostní tipy pro ochranu Windows.

Velká věc, ale panika není na místě

Chyby v Secure Boot jsou velkým problémem zejména proto, že je zapojeno tolik různých hráčů a distribuce certifikátů musí být koordinována. V tomto případě je příčinou chyba v zavaděči systému Linux, která se dá velmi snadno napravit. To však zatřese celým systémem Secure Boot. Nyní bude následovat vlna aktualizací jak pro Linux, tak pro bootovací nástroje, ale také pro Windows. To asi zafunguje nejlépe.

Panika není na místě. Abyste mohli chybu zneužít, potřebujete administrátorská práva nebo fyzický přístup k počítači. Nejlepší je chránit vlastní systém jako doposud a nenechat k němu přistupovat nikoho jiného. Pro běžné uživatele počítačů je riziko zvládnutelné. Jiná situace je u veřejných systémů nebo u počítačů ve sdílených či otevřených kancelářích. Tam na to musí myslet systémoví administrátoři.

mohlo by vás také zajímat: dlouhotrvající chyba potlačuje bezpečnostní funkce ve windows 10