Celosvětový index dopadu hrozeb společnosti Check Point ukazuje, že se v prosinci downloader SmokeLoader, který byl poprvé detekován v roce 2011, posunul o 11 míst až na 9. příčku mezi škodlivými kódy použitými k útokům na podnikové sítě. Jeho celosvětový dopad se zvýšil o 20 procent, a to zejména v důsledku větší aktivity na Ukrajině a v Japonsku. SmokeLoader se používá hlavně ke stažení a instalaci dalších škodlivých kódů, jako jsou Trickbot Banker, AZORult Infostealer a Panda Banker.

Zároveň byl vydán žebříček zemí, které jsou nejčastěji terčem kyberútoků. Česká republika se i nadále drží mezi bezpečnějšími zeměmi a v prosinci jí patřila 120. příčka. Slovensko se dokonce umístilo až na 135. pozici. Na prvním místě se v Indexu hrozeb nově umístil Afghánistán, který poskočil o 77. míst, což byl vůbec největší posun mezi všemi zeměmi a výrazný skok na čelo nebezpečných zemí.

Kryptominer CoinHive nadále kraluje žebříčku škodlivých kódů. Číslem 1 je už 13. měsíc v řadě a má dopad na 12 % organizací po celém světě. XMRig byl druhým nejčastěji použitým malwarem k útokům na podnikové sítě s celosvětovým dosahem 8 %. JSEcoin na třetím místě měl dopad na 7 % společností. Organizace jsou i nadále terčem kryptominerů navzdory celkovému poklesu hodnoty kryptoměn.

Check Point také upozorňuje na vzestup bankovních trojanů. Bankovní trojan Ramnit, který krade přihlašovací údaje a další citlivá data, se vrátil do Top 10 a obsadil 8. příčku.

„SmokeLoader se v prosinci vůbec poprvé dostal do Top 10. Náhlý růst potvrzuje trend a posun směrem k víceúčelovému malwaru. V Top 10 Globálního indexu hrozeb dominují kryptominery a malware, který využívá různé metody k distribuci různých hrozeb. Rozmanitost hrozeb zvýrazňuje nutnost nasazení vícevrstvé kyberbezpečnostní strategie, která ochrání organizace proti stávajícím malwarovým rodinám i zcela novým hrozbám,“ říká Daniel Šafář, Country Manager CZR regionu ve společnosti Check Point.

Top 3 – malware:

1. ↔ CoinHive – CoinHive je navržen pro těžbu kryptoměny Monero bez souhlasu uživatele. CoinHive implantuje JavaScript, který využívá CPU koncových uživatelů a negativně ovlivňuje výkon stroje.

2. ↑ XMRig – XMRig je open-source CPU mining software využívaný pro těžbu kryptoměny Monero. Poprvé byl detekován v květnu 2017.

3. ↑ JSEcoin – JavaScript těžící kryptoměny, který lze vložit do webových stránek. Těžbu lze spustit přímo v prohlížeči výměnou za zobrazení bez reklam, herní měnu nebo jiné výhody.

Škodlivým kódům nejčastěji použitým k útokům na podniková mobilní zařízení vévodil v prosinci opět modulární backdoor Triada. Malware Guerilla se posunul na druhé místo a na třetí příčce se umístil hackerský nástroj Lotoor.

Top 3 – mobilní malware:

1. Triada – Modulární backdoor pro Android, který uděluje superuživatelské oprávnění pro stažení malwaru a pomáhá jej vložit do systémových procesů. Triada umí také zfalšovat URL odkazy uložené v prohlížeči.

2. Guerilla – Malware pro Android zaměřený na podvodná reklamní kliknutí, který může komunikovat vzdáleně s C&C serverem, stahovat další škodlivé plug-iny a agresivně klikat na reklamy bez souhlasu nebo vědomí uživatele.

3. Lotoor – Hackerský nástroj, který zneužívá zranitelnosti v operačním systému Android, aby získal root oprávnění na napadeném zařízení.

Check Point také analyzoval nejčastěji zneužívané kyberzranitelnosti a zjistil, že kyberzločinci se pro útoky na podnikové sítě snažili zneužívat znovu především zranitelnost CVE-2017-7269, která měla celosvětově dopad na 49 % organizací. Zranitelnost OpenSSL TLS DTLS Heartbeat Information Disclosure měla dopad na 42 % organizací po celém světě a zranitelnost PHPMyAdmin Misconfiguration Code Injection na třetím místě ovlivnila 41 % společností.

Top 3 – zranitelnosti:

1. ↔ Microsoft IIS WebDAV ScStoragePathFromUrl Buffer Overflow (CVE-2017-7269) – Odesláním požadavku na Microsoft Windows Server 2003 R2 prostřednictvím služby Microsoft Internet Information Services 6.0 může vzdálený útočník spustit libovolný kód nebo způsobit odmítnutí podmínek služby na cílovém serveru. Patch je k dispozici od března 2017.

2. ↔ OpenSSL TLS DTLS Heartbeat Information Disclosure (CVE-2014-0160; CVE-2014-0346) – V OpenSSL existuje zranitelnost umožňující přístup k informacím. Zranitelnost je způsobena chybou při zpracování TLS/DTLS heartbeat paketů. Útočník může využít tuto zranitelnost k odhalení obsahu paměti připojeného klienta nebo serveru.

3. ↑ Web servers PHPMyAdmin Misconfiguration Code Injection – Code injection zranitelnost byla objevena v PHPMyAdmin. Zranitelnost způsobuje chyba v konfigurací PHPMyAdmin. Vzdálený útočník může tuto zranitelnost zneužít odesláním speciálně vytvořeného požadavku HTTP na cíl.

Check Point analyzoval i malware útočící na podnikové sítě v České republice. Na první místo vyskočil ze 7. listopadové příčky kryptominer JSEcoin. Malware těžící kryptoměny celkově ovládl český žebříček, když obsadil prvních pět příček. Silnou pozici nadále drží také Emotet po sérii útočných kampaní z konce roku 2018 a mezi top malwarem se udržel trojan SmokeLoader, který útočníkům umožňuje vzdáleně ovládat infikovaný počítač.

|

Top malwarové rodiny v České republice – prosinec 2018 |

|||

|

Malwarová rodina |

Popis |

Dopad ve světě |

Dopad v ČR |

|

JSEcoin |

JavaScript těžící kryptoměny, který lze vložit do webových stránek. Těžbu lze spustit přímo v prohlížeči výměnou za zobrazení bez reklam, herní měnu nebo jiné výhody. |

5,94 % |

20,97 % |

|

Authedmine |

Authedmine je verze nechvalně známého JavaScript mineru CoinHive. Podobně jako CoinHive i Authedmine je používaný k online těžbě kryptoměny Monero. Ale na rozdíl od CoinHive je Authedmine navržen tak, aby vyžadoval výslovný souhlas uživatele webu před spuštěním těžícího skriptu. |

1,88 % |

16,77 % |

|

CoinHive |

CoinHive je navržen pro těžbu kryptoměny Monero bez souhlasu uživatele. CoinHive implantuje JavaScript, který využívá CPU koncových uživatelů a negativně ovlivňuje výkon stroje. |

11,57 % |

13,87 % |

|

Cryptoloot |

Malware zaměřený na těžbu kryptoměn využívá výkon procesoru nebo grafické karty uživatele pro těžbu kryptoměn. Cryptoloot je konkurence pro CoinHive a snaží se získat výhodu tím, že požaduje od webových stránek menší procento zisků. |

5,53 % |

12,26 % |

|

XMRig |

XMRig je open-source CPU mining software využívaný pro těžbu kryptoměny Monero. Poprvé byl detekován v květnu 2017. |

7,29 % |

11,61 % |

|

Emotet |

Emotet je trojan, který cílí na platformu Windows. Malware odesílá systémové informace na různé řídící servery a může stahovat konfigurační soubory a další komponenty. Zaměřuje se na zákazníky některých bank. |

5,25 % |

8,06 % |

|

Cridex |

Cridex je červ pro platformu Windows. Pokouší se krást data, jako jsou například informace o kreditní kartě. Může stáhnout a spustit další škodlivé soubory na infikovaném systému. Může se také šířit prostřednictvím vyměnitelných jednotek a po sdílených sítích. |

1,27 % |

6,13 % |

|

Chir |

Chir je malwarová rodina, která kombinuje funkce červa a viru. |

0,47 % |

3,87 % |

|

SmokeLoader |

Downloader, který se využívá ke stahování jiných škodlivých kódů nebo pluginů a používá pro svou ochranu různé maskovací triky a techniky. SmokeLoader se používá především ke stažení a instalaci dalších škodlivých kódů, jako jsou Trickbot Banker, AZORult Infostealer a Panda Banker. |

1,91 % |

2,90 % |

|

Noon |

Noon je trojan, který se skrývá ve škodlivých programech. Jakmile je nainstalován zdrojový program, trojan se pokusí získat root přístup k počítači bez vědomí uživatele. |

0,30 % |

2,58 % |

|

Fuerboos |

Fuerboos modifikuje systémové soubory, vytváří nové složky, úlohy nebo soubory. |

1,73 % |

2,58 % |

|

AZORult |

AZORult je trojan, který shromažďuje a odesílá data z infikovaného systému. Jakmile je malware v systému nainstalován, může odesílat uložená hesla, lokální soubory, kryptopeněženky a informace o profilu počítače na vzdálený C&C server. |

0,73 % |

2,58 % |

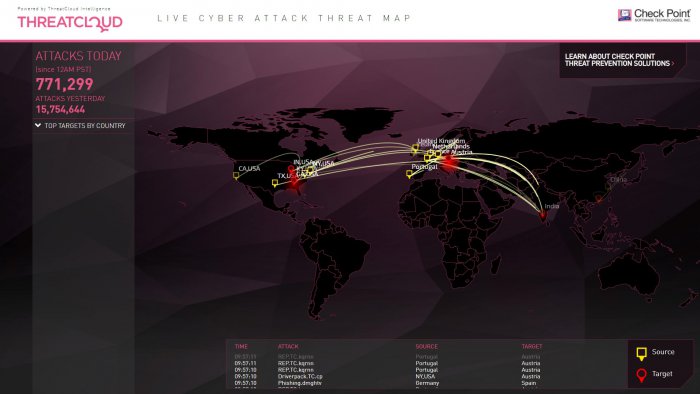

Online mapa kybernetických hrozeb ThreatCloud Map sleduje v reálném čase, jak a kde po celém světě probíhají kybernetické útoky. Využívá pro to informací z Check Point ThreatCloud, největší sítě pro spolupráci v boji s kybernetickými hrozbami, a přináší data o hrozbách a trendech z celosvětové globální sítě senzorů. Databáze ThreatCloud analyzuje více než 250 milionů adres a detekuje případné nakažení boty. Obsahuje přes 11 milionů malwarových signatur a více než 5,5 milionu infikovaných webových stránek, každý den identifikuje miliony malwarových typů.