K ochraně důležitých dokumentů před skrytou manipulací a k prokázání jejich pravosti lze použít digitální podpis. Řádek s podpisem označuje, že daný soubor nebyl dodatečně změněn. Současně je takový soubor při odesílání například prostřednictvím elektronické pošty zašifrován, a tím chráněn před neoprávněným přístupem. K tomu se používají algoritmy veřejných klíčů, které v kombinaci se soukromým klíčem generují digitální signaturu, kterou lze opět pomocí veřejného klíče ověřit u příjemce.

Digitální podpisy tak mají za cíl především potvrdit neporušenost dokumentu. IT a bezpečnostní výzkumníci ale už v roce 2019 zjistili, že například systém pro podepisování PDF souborů má značné mezery.

Microsoft Office: existuje pět možností útoků

Už dříve bezpečnostní experti upozorňovali na problémy s digitálními signaturami u PDF dokumentů. | Zdroj: MS Edge/Zobrazení PDF dokumentu

Nyní vyšlo na povrch, že značné bezpečnostní mezery jsou i v systému podpisů pro dokumenty Microsoft Office. Výzkumníci identifikovali celkem pět možností útoků, které jsou realizovatelné kvůli strukturálním nesrovnalostem v systému Office. Zranitelnosti úzce souvisejí se standardem OOXML. Tyto formáty souborů, vycházející z XML, lze rozpoznat podle písmena "x" v příponě názvu souboru: soubor.docx nebo soubor.xlsx.

Výhodou tohoto standardu je především to, že díky kompresní technologii je skromný na úložný prostor a na rozdíl od svého předchůdce by měl nabízet větší bezpečnost. Vyšlo ale najevo, že vývojáři standardu OOXML se rozhodli do digitálního podpisu zahrnout pouze části komponent, ze kterých se dokument skládá. To ale vede k významným nesrovnalostem mezi strukturou dokumentů Office a způsobem ověřování digitálních podpisů.

Digitální podpisy pro dokumenty jsou prakticky bezcenné

V průběhu testů tým identifikoval pět různých možností útoků, které jsou realizovatelné kvůli nesrovnalostem v systému Office. Například lze změnit obsah údajně chráněného dokumentu, odeslaného e-mailem, a poté ho vybavit novým podpisem. K tomu stačí po provedení změny v souboru znovu vložit podpisový token, získaný z jiného dokumentu.

Tímto způsobem lze vytvořit libovolné soubory OOXML, které se budou tvářit jako správně podepsané. K manipulaci lze také zneužít metadata, funkci oprav v Microsoft Office a nastavení stylů a písem. Digitální podpis takových dokumentů je tak prakticky bezcenný. Můžete například přidat nový obsah nebo podepsaný obsah skrýt, a to aniž by si toho kdokoliv všiml.

Problémy se vyskytují v mnoha verzích sady Office

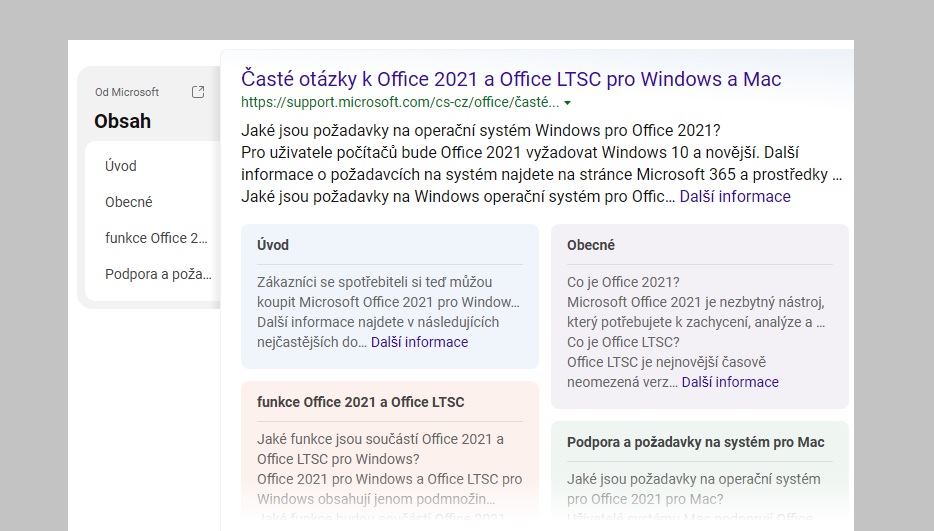

Ve verzích pro koncové uživatele už Microsoft čtyři z pěti chyb opravil. Problematické jsou především verze pro firmy. | Zdroj: Support.microsoft.com

Závažné je, že tým výzkumníků objevil tyto zranitelnosti téměř ve všech testovaných verzích Microsoft Office, a to jak pro platformu Microsoft Windows, tak i Apple macOS. Jsou to starší sady Office z let 2013 nebo 2016, ale i novější vydání Office 2021 a Office 365. Je překvapivé, že odpovídající indikace ze starších bezpečnostních kontrol OOXML byly zřejmě po desetiletí ignorovány.

Poté, co výzkumníci tyto zranitelnosti objevili už v roce 2022, okamžitě informovali Microsoft. Ten ale i přes opakovaná upozornění problémy doposud neopravil. Od května byly v maloobchodní verzi Microsoft Office 2021 (verze 2305, sestava 16501.20210) odstraněny čtyři z pěti zranitelností. Stále je ale možný jeden z typů útoků, takzvaný Universal Signature Forgery (USF).

Největší množství chyb ale obsahují licenční verze sady Office, která se používá ve firmách. V nejnovější verzi LTSC Microsoft Office 2021 (2018, sestavení 14332.20517) chyby doposud nebyly opraveny.

Zdroj: The Register