Bezpečnostní expertu americké společnosti Qualys, zaměřené na síťovou bezpečnost, objevili v OpenSSH kritickou bezpečnostní chybu, která umožňuje serveru vylákat z klienta jeho privátní šifrovací klíče (https://www.qualys.com/2016/01/14/cve-2016-0777-cve-2016-0778/openssh-cve-2016-0777-cve-2016-0778.txt). Díky tomu se pak může snadno sám vydávat za klienta a získat přístup k dalším citlivým informacím. Za zmínku stojí, že zneužívá nedokumentovanou funkci „UseRoaming“, kterou servery nevyužívají, ale je v implicitním nastavení zapnutá.

Chyba je potvrzená v OpenSSH klientu, verze 5.4 až 7.1p1, zranitelnosti jdou opravené až ve verzi 7.1p2.

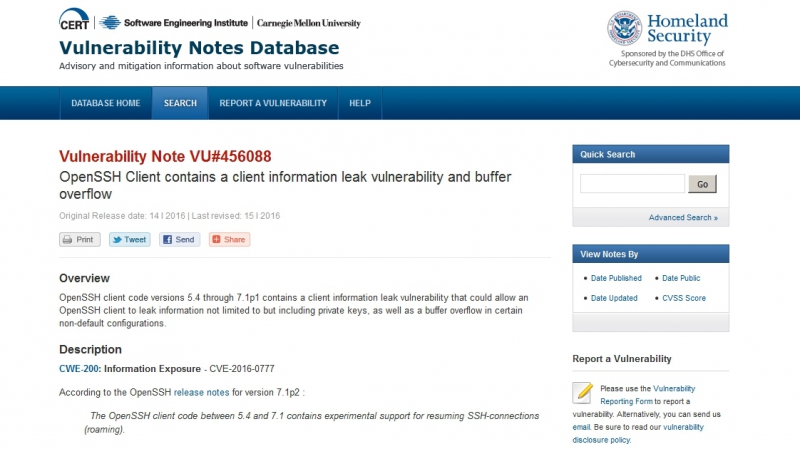

Kromě této zranitelnosti byla v OpenSSH nalezena i chyba buffer owerflow (viz https://www.kb.cert.org/vuls/id/456088).