Pod názvem "Predator Files" byly zveřejněny výsledky rozsáhlého vyšetřování existence a nasazení sledovacích technologií.

Technickým partnerem výzkumu je Security Lab organizace Amnesty International a koordinace se ujala mediální síť European Investigative Collaborations (EIC). Jeho cílem bylo zmapovat aktivity sdružení Intellexa Alliance, které je výrobcem a prodejcem špionážního softwaru Predator. Jde o alianci poskytovatelů zpravodajských a sledovacích systémů, která nabízí komplexní řešení v oblasti vymáhání práva a zpravodajské orgány.

Schopnosti Predatoru jsou až děsivé: v infikovaných telefonech získá přístup k veškerému uloženému obsahu, nevyjímaje fotografie, e-maily nebo zprávy online komunikátorů.

Spyware o sobě dokonce tvrdí, že dokáže proniknout do šifrování aplikací WhatsApp a Signal, kterým se jeho poskytovatelé snaží chránit komunikaci uživatelů. Predator také může aktivovat hardware zařízení, například mikrofon, pro odposlech konverzací.

Jak se Predator na mobilní telefony dostane

V zásadě existují dva způsoby, jak se super špionážní software může do mobilního telefonu dostat:

Zero-click: tento vektor útoku je obzvlášť nebezpečný, protože mobilní telefon může být infikován, aniž byste museli na cokoliv klepnout nebo cokoliv stáhnout. Jinými slovy – není vyžadována žádná akce ze strany uživatele. K takovým útokům může dojít v případě, kdy je malware už aktivní v síti, kterou používáte, nebo když se útočníci dostanou k vašemu zařízení. Často k tomu jsou zneužívány neopravené zranitelnosti, například v oblíbených a rozšířených aplikacích pro komunikaci, jako jsou iMessage nebo WhatsApp.

Mohlo by vás zajímat

One-click: útok typu "na jedno kliknutí" vyžaduje oproti předchozí metodě interakci uživatele, po které dojde k infekci zařízení oběti. Obvykle jde o otevření škodlivého odkazu. Takové útoky jsou obvykle zabaleny do pokročilých technik sociálního inženýrství, jako jsou například domnělé zprávy od rodiny, přátel nebo kolegů. Po kliknutí na útočný odkaz se načte řetězec exploitů, tedy spustitelného kódu, který nejprve kompromituje webový prohlížeč a nakonec do cílového zařízení instaluje spyware.

Pět tipů, jak se proti špionáži Predatora chránit

Na základě svých výzkumů zveřejnil Security Lab následujících pět bezpečnostních tipů:

- Aktualizace svého mobilního operačního systému a používaných aplikací provádějte vždy neodkladně. Obzvlášť důležité jsou aktualizace webového prohlížeče.

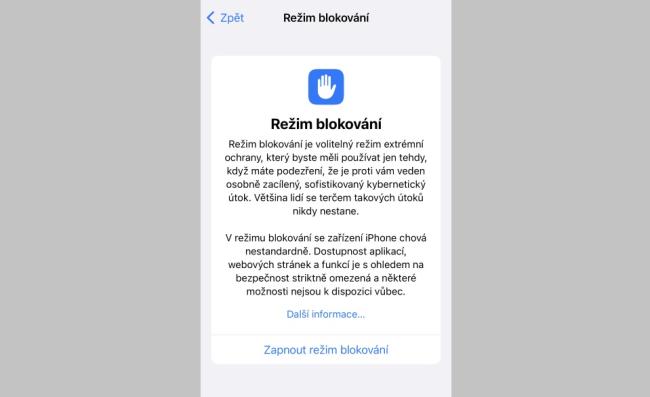

- Uživatelé iPhonů mohou používat bezpečnostní "Režim blokování". Nachází se v Nastavení v části "Soukromí a zabezpečení". Je ale dobré vědět, že v tomto speciálním režimu nejsou k dispozici všechny funkce.

- Používání VPN od prověřeného poskytovatele nabízí vyšší úroveň ochrany před sledováním ze strany poskytovatelů internetových služeb nebo vlád.

Mohlo by vás zajímat

- Funkce, jakou je například volitelný režim "Relay all Call" v aplikaci Signal, pomohou před poskytovatelem internetového připojení nebo před úřady skrýt metadata, jako například IP adresu nebo polohu osoby, které voláte. Tuto funkci můžete aktivovat v nastavení soukromí služby Signal a nazývá se "Always relay call".

- Pokud byste se obávali, že by vaše zařízení mohlo být kompromitováno sledovacím kódem, můžete přijmout další opatření a používat další ochranné funkce, jako například "Mizení zpráv" v komunikátorech. Dobrým zvykem je také pravidelný restart zařízení, čímž se zbavíte infekcí, které se usadí v operační paměti a nejsou trvalé.

Zdroj: Amnesty International