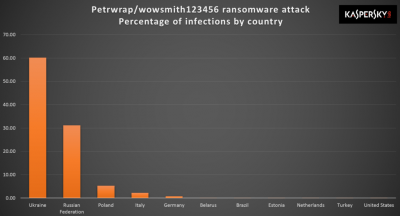

Telemetrická data společnosti Kaspersky Lab doposud zaznamenala okolo 2 000 napadených uživatelů. Nejvíce obětí zaznamenali na území Ruska a Ukrajiny, ale mezi napadenými jsou i instituce z Polska, Itálie, Velké Británie, Německa, Francie, Spojených států a mnohých dalších zemí.

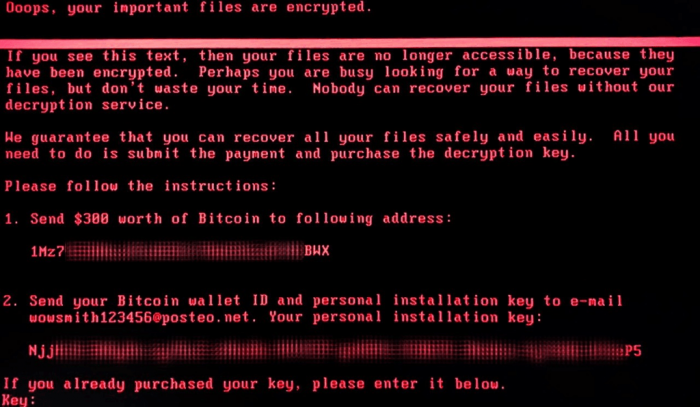

Kyberzločinci zodpovědní za tento útok požadují výměnou za opětovné zpřístupnění zašifrovaných dat výkupné ve výši 300 dolarů v bitcoinové měně. Na rozdíl od nedávného ransomwaru WannaCry se zdá, že tato technika bude fungovat, protože útočníci po svých obětech vyžadují zaslání čísel svých bitcoinových peněženek e-mailem na adresu wowsmith123456@posteo.net, čímž potvrdí svou transakci. V době, kdy byl tento komentář vydán, se v bitcoinové peněžence nashromáždilo 24 transakcí v celkové hodnotě 2,54 BTC, což je ekvivalent necelých 6 000 dolarů.

Zdá se, že se jedná o komplexní útok, na kterém se podílí několik aktérů. Pro šíření útoku přinejmenším v rámci podnikové sítě je využíván upravený exploit EternalBlue a EternalRomance. Kaspersky Lab detekuje tuto hrozbu jako UDS:DangeroundObject.Multi.Generic, Trojan-Ransom.Win32.ExPetr.a, HEUR:Trojan-Ransom.Win32.ExPetr.gen.

Odborníci bezpečnostní společnosti Kaspersky Lab dělají vše pro to, aby v co nejkratším čase vydali dílčí komponenty především pro funkci System Watcher. Zároveň se snaží zjistit, jestli je možné odemknout zašifrovaná data, tak aby mohli vyvinout a co nejdříve poskytnout nástroj pro jejich odšifrování.

Kaspersky Lab všem společnostem doporučuje aktualizovat svůj systém Windows, uživatelům Windows XP a Windows 7 pak nainstalovat záplatu MS17-010. Doporučují také prověřit bezpečnostní řešení a ujistit se, že jsou zálohovaná veškerá data a aktivní ransomwarová detekce.

Zákazníkům společnosti Kaspersky Lab pak doporučují:

- Zkontrolovat, zda je aktivována veškerá ochrana podle doporučení. Důležité je především aktivovat komponent KSN/System Watcher.

- Dále využít Application Startup Control (https://help.kaspersky.com/KESWin/10SP2/en-US/129102.htm), komponent Kaspersky Endpoint Security, který znemožňuje otevření jakýchkoliv souborů, které nesou označení „perfc.dat“, a zároveň PSExec utility (součást Sysinternals Suite).

- Aktivovat Default Deny mode v rámci Application Startup Control, komponentu Kaspersky Endpoint Security, abyste zajisili a posílili proaktivní ochranu proti těmto i dalším útokům.

Pokud na svém zařízení nemáte nainstalované produkty Kaspersky Lab, využijte funkcionality AppLocker operačního systému Windows, která znemožňuje otevření jakýchkoliv souborů, které nesou označení „perfc.dat“, a zároveň PSExec utility (součást Sysinternals Suite).

Autorem komentáře je David Emm, hlavní bezpečnostní analytik týmu GReAT společnosti Kaspersky Lab.